Signal staje się odporny na przyszłość: komunikator szyfruje czaty przeciwko komputerom kwantowym

Komunikator Signal wprowadza nowe zabezpieczenie SPQR – postkwantowy protokół szyfrowania, który ma chronić wiadomości nawet przed przyszłymi atakami komputerów kwantowych.

Epoka kwantowa zbliża się szybciej, niż myślisz

Signal ponownie potwierdza, że jest liderem w dziedzinie bezpiecznej komunikacji. Podczas gdy inne aplikacje dopiero rozważają wdrożenie postkwantowych zabezpieczeń, Signal już implementuje je w praktyce. Choć brzmi to jak scenariusz z filmu science fiction, zagrożenie ze strony komputerów kwantowych jest poważnie traktowane przez świat kryptografii. Takie maszyny, działające na zupełnie innych zasadach niż klasyczne procesory, w przyszłości mogą złamać wiele współczesnych metod szyfrowania – w tym te, które chronią nasze wiadomości, hasła i dane bankowe.

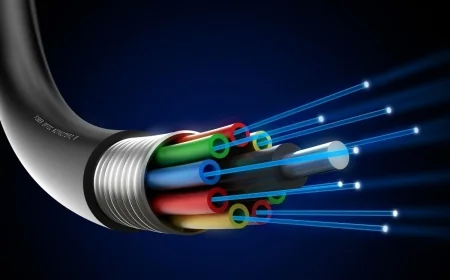

Dlatego Signal, jeden z najbezpieczniejszych komunikatorów na świecie, właśnie wykonał duży krok naprzód. Wprowadza nowy protokół bezpieczeństwa o nazwie SPQR (Sparse Post-Quantum Ratchet), który ma uczynić jego szyfrowanie odpornym nawet na ataki przyszłych komputerów kwantowych.

Od „Double Ratchet” do „Triple Ratchet”

Dotąd Signal korzystał z tzw. Double Ratchet – protokołu opracowanego m.in. przez współtwórcę Signala, Moxie’ego Marlinspike’a, który od lat stanowi złoty standard komunikacji szyfrowanej „end-to-end”.

Teraz do tego systemu dołącza trzecia warstwa – SPQR – dzięki czemu deweloperzy mówią już o „Triple Ratchet”. Nowy element ma zapewnić nie tylko bezpieczeństwo tu i teraz, lecz także odporność na przyszłe technologie kryptograficzne.

Jak działa SPQR – tarcza przeciw komputerom kwantowym

Nowy protokół nie zastępuje dotychczasowych mechanizmów, lecz je uzupełnia. SPQR ma chronić nie tylko początkową wymianę kluczy (jak wcześniejsze PQXDH), ale również ciągłą komunikację w trakcie rozmowy.

Jego zadaniem jest regularne generowanie nowych kluczy szyfrujących w taki sposób, by:

-

nie można było z nich odtworzyć wcześniejszych kluczy (tzw. forward secrecy),

-

a w razie przejęcia urządzenia przez napastnika komunikacja mogła się „samoleczyć” – czyli automatycznie odzyskać bezpieczeństwo po zakończeniu ataku (post-compromise security).

W praktyce oznacza to, że nawet jeśli ktoś w przyszłości przechwyci dzisiejsze szyfrowane rozmowy, nie będzie mógł ich odszyfrować, nawet z pomocą supermocnego komputera kwantowego.

Czym właściwie jest „post-quantum cryptography”?

To nowa dziedzina kryptografii projektująca algorytmy odporne na obliczenia kwantowe.

Tradycyjne metody – jak RSA czy klasyczny Diffie-Hellman – opierają się na matematycznych problemach, które komputery kwantowe mogą rozwiązywać błyskawicznie.

Postkwantowe algorytmy (takie jak ML-KEM czy SPHINCS+) bazują natomiast na strukturach matematycznych, które są odporne na działanie kwantowych procesorów.

Signal zastosował w SPQR zmodyfikowaną wersję ML-KEM 768, nadając jej nazwę ML-KEM Braid. Dzięki temu rozmówcy mogą szybciej i płynniej wymieniać fragmenty kluczy szyfrujących bez spowalniania czatu.

Jak Signal zabezpiecza się przed błędami

Zespół Signala podkreśla, że projekt SPQR przeszedł wielopoziomowy audyt naukowy.

Elementy protokołu zostały zaprezentowane na renomowanych konferencjach Eurocrypt i USENIX, a jego implementacja została napisana w języku Rust, znanym z wysokiego poziomu bezpieczeństwa pamięci.

Kod SPQR jest następnie automatycznie tłumaczony do języka F*, w którym prowadzona jest formalna weryfikacja – matematyczny dowód, że oprogramowanie działa dokładnie tak, jak opisano w modelu bezpieczeństwa.

To rzadkość nawet wśród firm technologicznych – a Signal w ten sposób minimalizuje ryzyko błędów, które mogłyby osłabić szyfrowanie.

Co to oznacza dla użytkowników

Dla przeciętnego użytkownika aplikacji Signal zmiany te nie będą widoczne. Nowy system nie wymaga żadnej konfiguracji – zostanie wdrożony w tle, wraz z aktualizacjami oprogramowania.

Signal planuje jednak przeprowadzić to stopniowo:

-

starsze wersje aplikacji będą ignorować dane SPQR, ale zachowają kompatybilność z nowymi,

-

w momencie, gdy nowy protokół zostanie powszechnie wdrożony, Signal wyłączy możliwość „cofnięcia się” (downgrade) do starszych metod szyfrowania,

-

rozmowy bez SPQR zostaną zarchiwizowane lub wymuszą aktualizację.

Celem jest pełne przejście na postkwantowe szyfrowanie dla wszystkich rozmów – prywatnych i grupowych.

Dlaczego to tak ważne?

Zagrożenie, które określa się mianem „Harvest now, decrypt later” („zbieraj teraz, odszyfruj później”), jest dziś jednym z najpoważniejszych wyzwań dla prywatności.

Hakerzy i agencje mogą przechwytywać zaszyfrowane dane już teraz, licząc na to, że za 10 czy 15 lat komputery kwantowe pozwolą im je odszyfrować.

Signal chce, by nawet te wiadomości były wtedy bezużyteczne. W świecie, w którym dane mają coraz dłuższą „żywotność”, takie podejście to milowy krok dla cyfrowej prywatności.

Kiedy SPQR trafi do użytkowników?

Kod źródłowy protokołu SPQR już pojawił się w publicznym repozytorium GitHub, a Signal w swoim blogu mówi o „trwającym wdrażaniu”.

Nie ma jednak jeszcze konkretnej daty premiery. Najpierw protokół zostanie włączony testowo do ograniczonej liczby rozmów, zanim stanie się standardem dla wszystkich.

Jakie jest Twoje zdanie?

Lubię

0

Lubię

0

Nie lubię

0

Nie lubię

0

Świetne

0

Świetne

0

Śmieszne

0

Śmieszne

0

Wnerwia

0

Wnerwia

0

Smutne

0

Smutne

0

Wow

0

Wow

0